微软面临持续挑战:LokiBot 恶意软件的威胁

关键要点

微软近期面临多起安全事件,包括来自中国APT攻击和零日漏洞的利用。FortiGuard Labs发现多个恶意Microsoft Office文档,通过执行这些文档会在受害者系统中植入LokiBot恶意软件。LokiBot利用已知的远程代码执行漏洞进行攻击,并通过宏来实现。用户应对Office文档保持警惕,并及时更新软件以降低风险。最近一周对于微软来说非常忙碌。除了受到关于中国 APT 攻击的新闻轰炸外,修补程序周中的一些被利用的零日漏洞也引发了广泛关注。FortiGuard Labs观察到多个恶意的Microsoft Office文档,这些文档在执行后会在受害者的系统中放置LokiBot恶意软件。

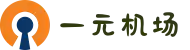

在7月12日的博客文章中,FortiGuard Labs指出,这些恶意的Microsoft Office文档利用了已知的远程代码执行漏洞:CVE202140444CVSS 78和CVE202230190CVSS 78。针对这两个漏洞的补丁已经发布超过一年。

研究人员表示,LokiBot又称Loki PWS是一种著名的信息窃取木马,自2015年以来活跃。LokiBot主要针对Windows系统,旨在获取被感染机器上的敏感信息。

LokiBot的工作原理

功能描述利用漏洞LokiBot利用多种漏洞,并通过Visual Basic for Applications (VBA)宏发起攻击。避免检测通过Visual Basic注入程序绕过某些安全措施,构成重大威胁。研究人员提醒道:“用户在处理任何Office文档或不明文件时应保持警惕,特别是那些包含外部网站链接的文件。保持警惕,避免点击可疑链接或打开来自不可信来源的附件是至关重要的。此外,确保软件和操作系统保持最新的安全补丁可以帮助减轻恶意软件的利用风险。”

Coalfire的副总裁Andrew Barratt表示,这些都是利用经典社会工程方法的已知漏洞,主要是通过诱人的附件来引诱未受保护的用户打开它。

Barratt补充说,幸运的是,微软一直在积极解决这个问题,因此我们必须提醒安全团队保持其终端保护产品的更新。

“就任何远程代码执行漏洞而言,应该将其视为最高威胁,”Barratt表示。“那些担心可能已经被攻破的团队应查看妥协指标,并进行初步调查,以确保他们没有受到影响。”

一元机场·comViakoo Labs的副总裁John Gallagher指出,威胁行为者正在利用现有的恶意软件代理LokiBot并寻找新的利用方式。Gallagher表示,这是一个严重的威胁,且非常新近一些文件的时间戳显示在5月底,并小心地隐藏了感染路径。

Gallagher解释称:“这在三个方面是严重的:LokiBot的新包装可能不易被发现,能够有效地掩盖其踪迹并混淆其过程,可能导致大量个人和商业数据被外泄。”

“除了停止使用Microsoft Office外,组织还应确保采取行动以保证补丁和杀毒程序的签名是最新的,并提醒用户要警惕,谨慎对待Office文档。”