JetBrains TeamCity 认证绕过漏洞影响开源软件安全

关键要点

JetBrains TeamCity 认证绕过漏洞被利用来部署开源勒索软件、远程访问工具、数字货币挖矿器及 Cobalt Strike 指标。Jasmin 勒索软件和 SparkRAT 后门被广泛使用,且攻击者在漏洞披露一天后即开始活跃利用。漏洞 CVE202427198 允许未授权攻击者创建管理员账户,实现远程代码执行。超过1400个 TeamCity 服务器受到影响,其中600个仍未打上补丁。据 Trend Micro 研究于周二发布的报告,JetBrains TeamCity 的一处认证绕过漏洞正在被攻击者利用,以部署开源勒索软件、远程访问工具RATs、数字货币挖矿工具以及 Cobalt Strike 指标。

Trend Micro 的研究人员向 SC Media 透露,Jasmin 勒索软件、SparkRAT 后门和 XMRig 数字货币矿工等多种后期利用载荷被观察到,且活跃利用的初步迹象在漏洞被披露后仅一天内出现。

一元机场·com

一元机场·com我们观察到多个恶意参与者利用这些工具进行攻击,这显示出一旦新漏洞被披露并发布了公共概念证明代码,很多对手会迅速开始借此发起攻击。 Trend Micro 威胁情报副总裁 Jon Clay 表示。

该重要漏洞被追踪为 CVE202427198,另外还有一个高危目录遍历漏洞 CVE202427199,JetBrains 于3月4日修复并披露了这两个漏洞。

最严重的漏洞允许未经过身份验证的攻击者创建管理员账户,并在 TeamCity 持续集成和开发平台的本地实例上实现远程代码执行。Rapid7 发现了这些漏洞,并于漏洞披露同日发布了其分析报告,随后两家公司在披露时间上产生分歧。Rapid7 在 GitHub 上发布了一款概念证明PoC攻击模块。

TeamCity 攻击者劫持合法的开源软件

Trend Micro 确认的载荷全部涉及网络犯罪分子劫持合法软件工具,目的显然是为了经济利益。Jasmin、SparkRAT 和 XMRig 都是可以在 GitHub 上获取的开源工具。

“许多对手在攻击中会利用开源工具,这并不罕见。攻击者希望最大化利润,因此开发自己的工具会带来成本,而使用开源工具既能方便获取工具,也能提高攻击的获利。” Clay 表示。

Jasmin 勒索软件的创建者 Siddhant Gour 将其描述为“WannaCry 克隆”,设计目的是作为模拟勒索攻击的红队工具,同时提供加密器和解密器。

Trend Micro 描述的恶意变种会加密受害者的文件,并添加“lsoc”扩展名。威胁行为者留下的 html 勒索通知文件的源代码经受了混淆,通知内容则是由 JavaScript 进程生成的,以避免被检测。

“威胁行为者通常会利用开源恶意软件的组件作为新恶意软件或新恶意软件系列的构建模块。” Trend Micro Zero Day Initiative 的高级威胁研究员 Peter Girnus 在电子邮件中告诉 SC Media。“就像病毒一样,通常会将最佳的‘基因’或‘代码’特征重新用于新攻势。”

在 TeamCity 实例上部署 SparkRAT 后门和 XMRig 矿工的威胁行为者,也被发现使用了生活在土地上的二进制文件LOLBin工具以避免被检测。

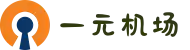

在 SparkRAT 的案例中,使用 PowerShell 命令下载并执行名为“winbat”的批处理文件,然后使用 Windows 证书管理工具 certutilexe 来下载和执行 SparkRAT,最后删除原始批处理文件。

XMRig 的部署中也观察到了使用相似批处理文件和 certutil 的方法。该挖矿工具的三个